최근 데이터에 따르면 이메일 피싱은 여전히 엔터프라이즈 맬웨어 감염의 온상이며, 인터넷 범죄로 인한 조직의 금전적 피해를 일으키는 가장 큰 원인은 BEC(기업 이메일 침해)입니다. 일반적인 피싱 및 스피어피싱 공격이 위조된 주소로 발신자를 스푸핑하려고 시도하는 반면, 보다 정교한 공격은 적법한 이메일 통신 체인을 하이재킹하여 기존 이메일 대화에 피싱 이메일을 삽입합니다. ‘응답 체인 공격’, ‘하이재킹된 이메일 응답 체인’ 및 ‘스레드 하이재킹 스팸’이라고도 하는 이 기술은 SentinelLabs 연구원들의 Valak 맬웨어 최근 분석에서 관찰되었습니다. 이 게시물에서는 이메일 응답 체인 공격의 작동 방법을 자세히 알아보고, 이러한 악의적인 전술로부터 비즈니스를 보호하는 방법을 설명합니다.

이메일 응답 체인 공격의 작동 방법

이메일 응답 체인 하이재킹은 이메일 계정 탈취부터 시작됩니다. 해커는 이전의 침해 및 자격 증명 덤핑을 이용하거나 자격 증명 스터핑 및 암호 살포와 같은 기술을 통해 하나 이상의 이메일 계정에 액세스한 후, 대화 스레드를 모니터링하면서 소통에 참여 중인 한 명 이상의 사용자에게 맬웨어나 포이즌 링크를 전송할 기회를 찾기 시작합니다.

이 기술이 특히 효과적인 이유는 수신자 간에 이미 신뢰 관계가 구축되어 있기 때문입니다. 위협 행위자는 스스로를 새 수신자로 삽입하지 않고 다른 누군가의 이메일 주소를 스푸핑하려고 시도하지도 않습니다. 대신, 공격자는 참가자 중 한 명의 정상 계정에서 악의적인 이메일을 전송합니다.

공격자는 전체 스레드에 액세스할 수 있기 때문에 진행 중인 대화의 컨텍스트에 알맞게 malspam 메시지를 조정할 수 있습니다. 수신자가 이미 발신자를 신뢰하고 있는 데다가 이렇게 내용을 조정할 수 있기 때문에 피해자가 악의적인 첨부 파일을 열거나 위험한 링크를 클릭할 가능성이 크게 높아집니다.

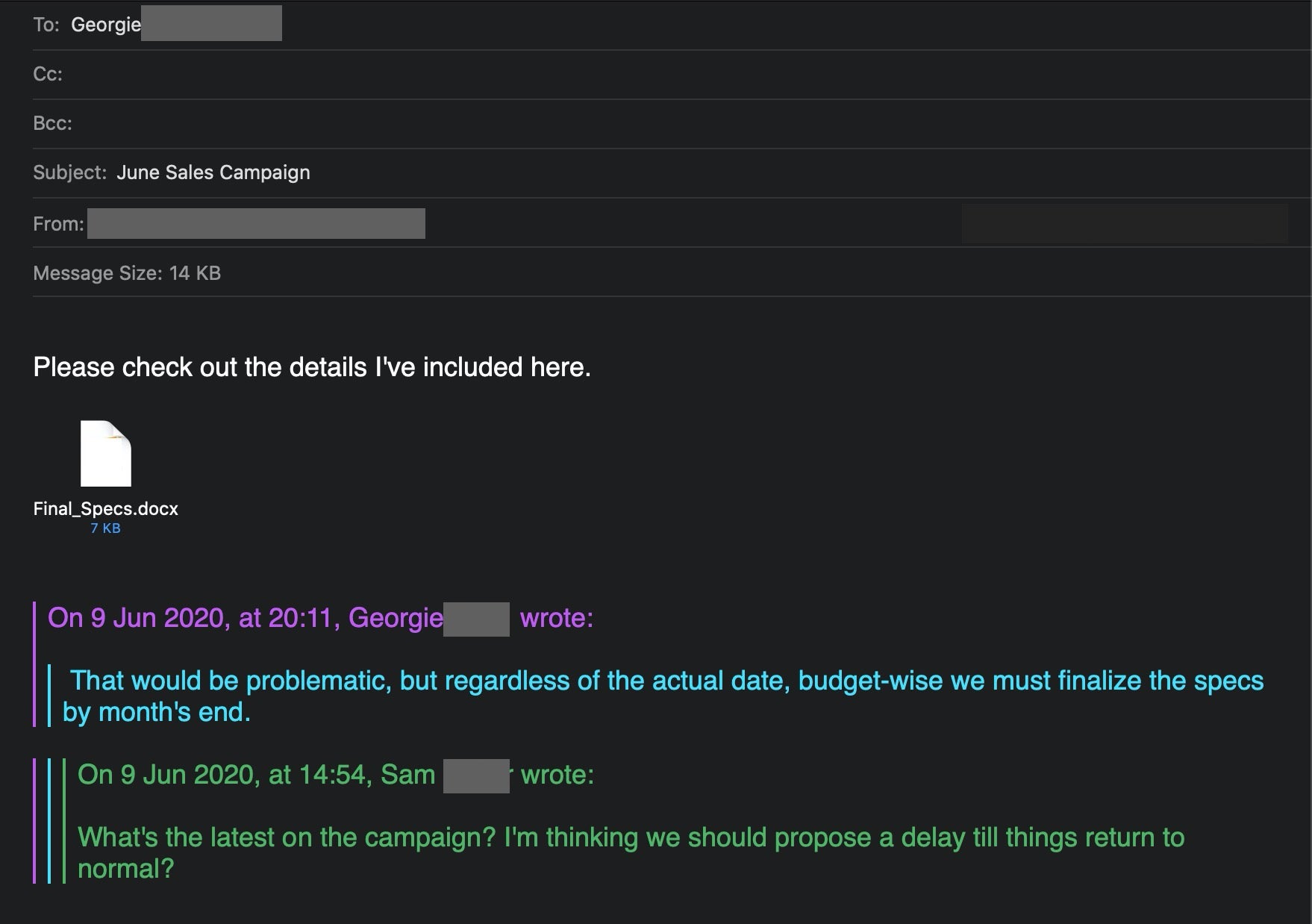

작동 방식을 알아보기 위해 “Sam”의 계정이 손상되었다고 가정하겠습니다. 공격자는 Sam과 “Georgie”(및 다른 참가자)가 새 영업 캠페인에 대해 논의해 왔음을 확인합니다. 공격자는 이 컨텍스트에 따라 현재 진행 중인 대화와 관련된 것으로 보이는 악의적인 문서를 Georgie에게 전송할 수 있습니다.

해커는 손상된 계정의 소유자가 계속해서 공격자의 행동을 알아차리지 못하게 하기 위해 다른 받은 편지함으로 메시지를 수신하는 경우가 많습니다.

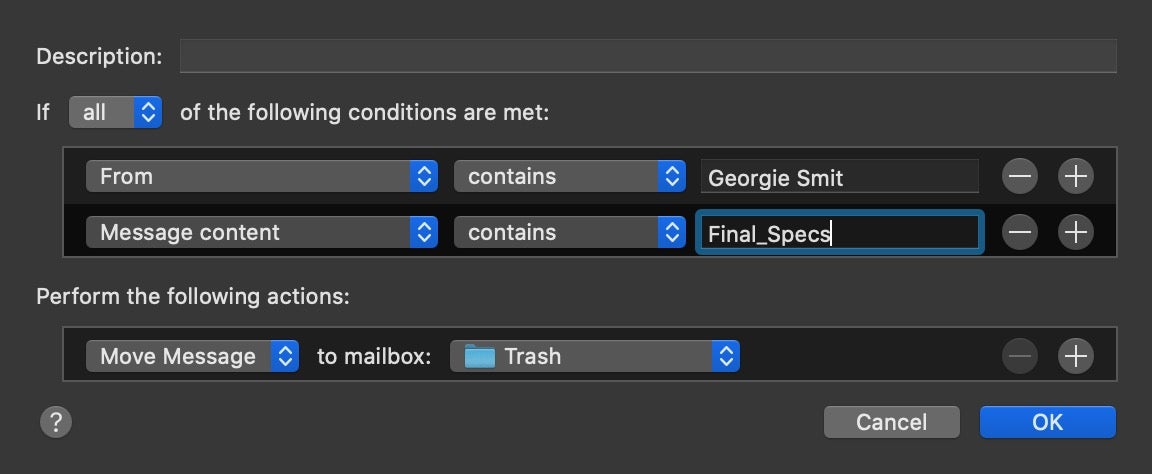

이를 위해 이메일 클라이언트의 규칙을 사용하여 정상적인 받은 편지함에 도착한 특정 메시지를 정상 계정 소유자가 검사할 가능성이 없는 폴더(예: 휴지통 폴더)로 라우팅합니다. 이 예에서 Georgie가 Sam의 피싱 이메일에 회신하는 경우, 이 기술로 회신 메시지가 우회되므로 실제 Sam은 확인하지 못하게 됩니다.

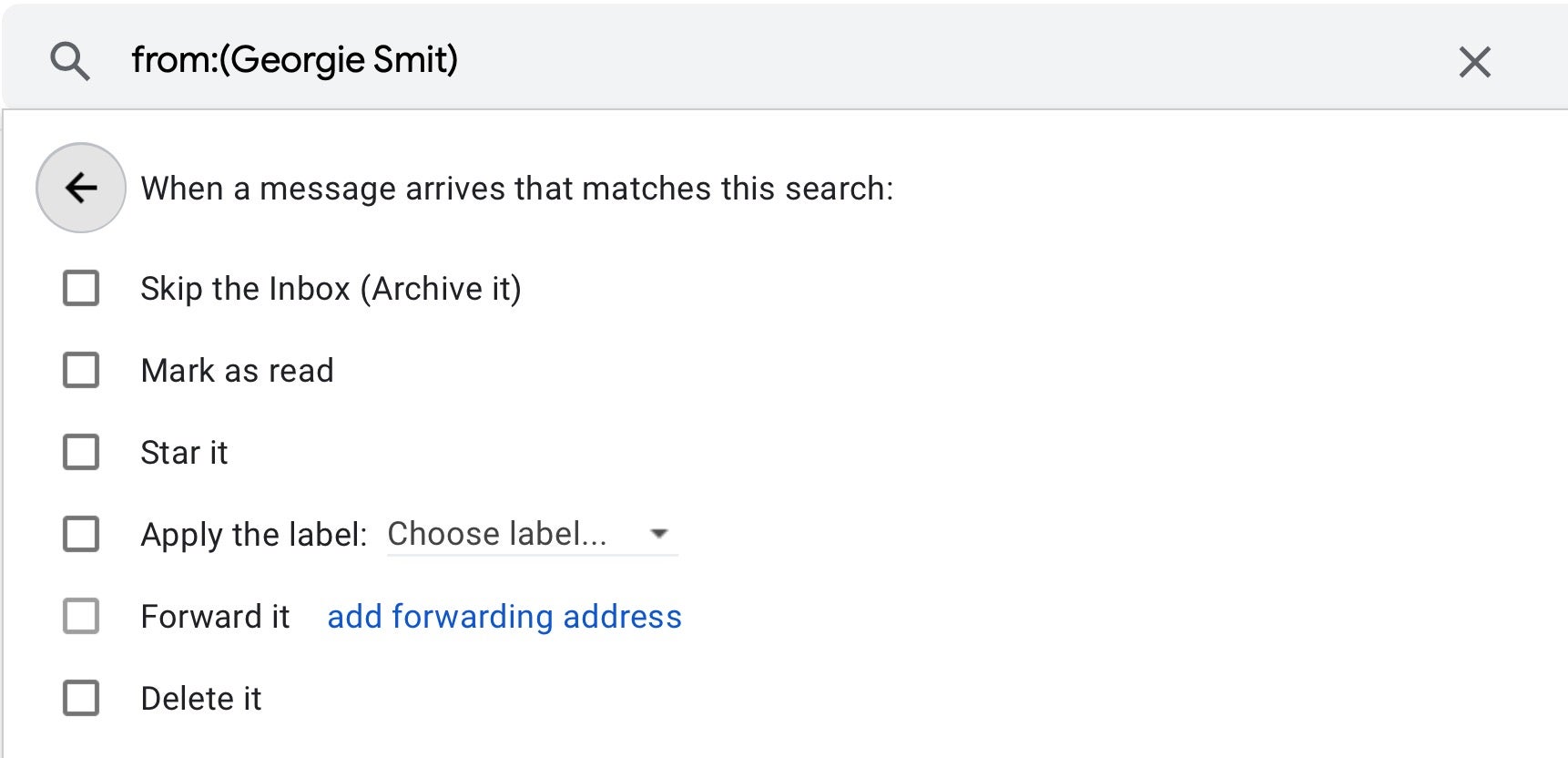

또는 성공적으로 계정을 탈취한 해커가 이메일 클라이언트 설정을 사용하여 특정 수신자에게 도착한 메일을 다른 계정으로 전달할 수도 있습니다.

계정 소유자가 알아차리지 못하게 만드는 또 다른 방법은 수신 메시지에서 “피시”, “피싱”, “해커”, “해킹” 같은 키워드를 검색하여 해당 메시지를 삭제하거나 미리 작성된 메시지를 사용해 자동 응답하는 이메일 규칙을 생성하는 것입니다. 이렇게 하면 의심을 품거나 우려하는 동료가 “해킹당했나요?” 등의 이메일로 계정 소유자에게 경고하지 않게 됩니다.

어떤 맬웨어 계열에서 응답 체인 공격을 사용하나요?

이메일 응답 체인 공격은 2017년에 처음 등장했습니다. 2018년에는 Gozi ISFB/Ursnif 뱅킹 트로이 목마 공격이 이 기술을 사용하기 시작했습니다. 경우에 따라서는 이메일 체인 자체를 적법하게 조작했고, 다른 경우에는 공격자가 적법한 계정을 침해한 후 그 계정에서 기존 위협을 하이재킹하고 다른 수신자에게 스팸을 보냈습니다.

악의적인 첨부 파일은 Office 매크로를 통해 VBScript 및 PowerShell을 활용하여 Emotet, Ursnif 같은 페이로드 및 다른 로더나 뱅킹 트로이 목마 맬웨어를 제공할 수도 있습니다.

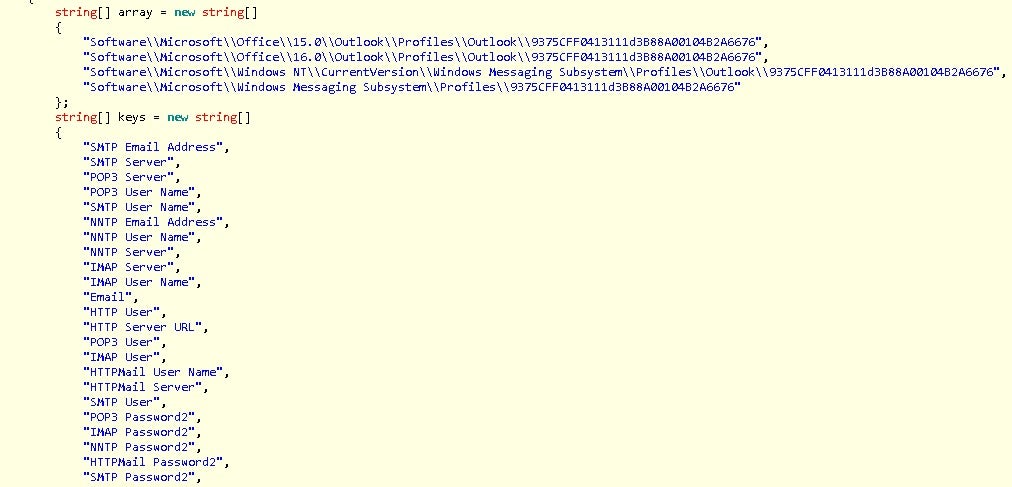

SentinelLabs 연구원들은 Valak 맬웨어가 특히 이메일 응답 체인 공격에 사용할 자격 증명을 훔치도록 설계된 특수 플러그인을 사용하는 방법을 보여 주었습니다.

연구원들은 다음과 같은 의견을 제시했습니다.

이메일 응답 체인 공격이 효과적인 이유

스피어피싱 및 블랭킷 스팸 피싱 캠페인은 여전히 위협 행위자의 범죄 시도를 통해 효과가 입증된 공격 방법이기는 하지만, 이메일 응답 체인 공격은 방어자의 기준을 크게 높입니다.

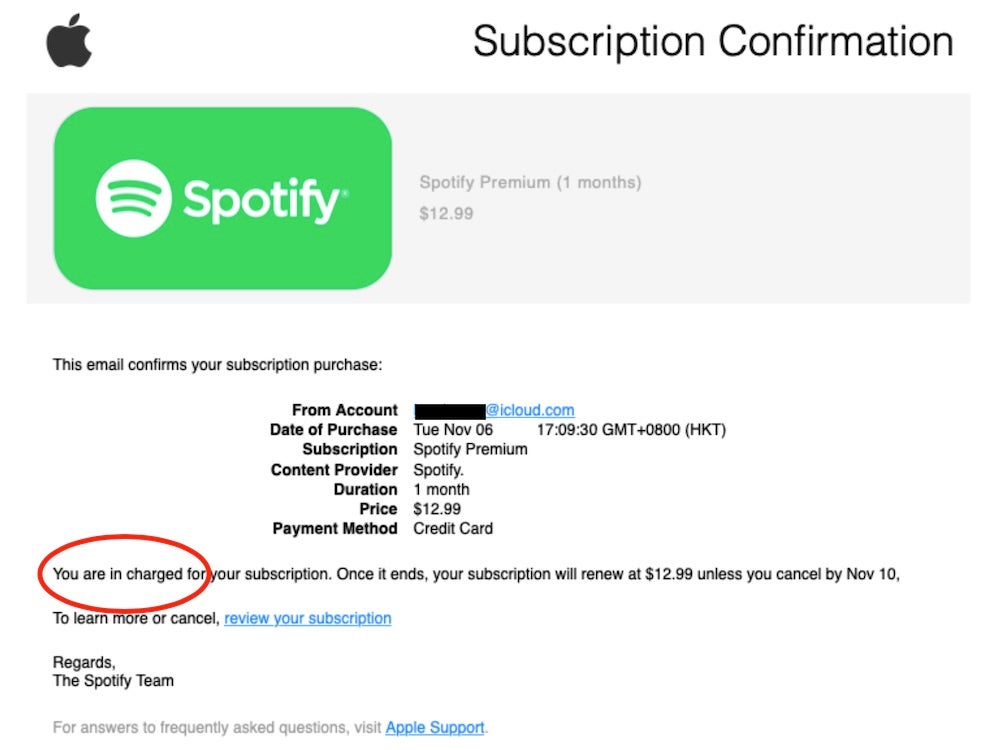

일반적인 피싱 공격에서는 흔히 다음과 같이 명백한 문법 및 철자 오류가 발견됩니다.

또한 대량 스푸핑 이메일은 대부분의 수신자가 중요하게 생각하지 않는 제목이나 본문 메시지를 전송하므로 즉시 의심을 불러일으키는 경우가 많습니다.

대상이 더 구체적인 스피어피싱 공격의 경우에도 인식 교육과 링크 클릭하지 않기, 알 수 없는 발신자가 보낸 첨부 파일 열지 않기, 원치 않는 이메일에 회신하지 않기 등 안전한 이메일 사용 관행에 따라 위험을 줄일 수 있습니다. 하지만 이메일 응답 체인 공격의 경우에는 이렇게 일반적인 경고 표지가 없을 수도 있습니다.

이메일 응답 체인 공격은 종종 오타 등 언어적 오류 없이 신중하게 설계되며, 적법한 발신자가 보낸 기존 스레드에 응답을 삽입하여 신뢰도가 높아지기 때문에 아무리 신중하고 잘 교육받은 직원도 이런 종류의 전술에는 피해를 입을 수 있습니다.

응답 체인 공격을 방지하는 방법

적법하고 신뢰할 수 있는 지점에서 발생하고 공격자가 이메일 기록과 대화 컨텍스트를 보유하고 있기 때문에, 잘 설계된 응답 체인 공격은 발견하기가 어려울 수 있습니다. 신뢰할 수 있는 여러 명의 사용자가 참가하는 긴 스레드에 등장하거나 스레드에 포함되어 나타나는 경우에는 특히 그렇습니다.

하지만 이런 유형의 사기로 피해를 입지 않기 위한 권장 사항이 몇 가지 있습니다.

첫째, 응답 체인 공격은 계정 손상에 의존하므로 모든 기업 이메일 계정은 보안 모범 사례를 준수해야 합니다. 여기에는 2단계 인증이나 다단계 인증 사용, 모든 계정에 고유한 암호 사용, 16자 이상의 암호 사용을 반드시 포함해야 합니다. 사용자는 자신의 이메일 클라이언트 설정과 메일 규칙을 정기적으로 검사하여 모르는 사이에 메시지가 우회되거나 삭제되지 않도록 해야 합니다.

둘째, 가능한 경우 항상 Office 매크로를 잠그거나 매크로 사용을 전적으로 금지해야 합니다. 악의적인 첨부 파일을 통해 디바이스를 손상시키는 수단은 매크로 말고도 많이 있지만, 매크로는 여전히 흔히 발생하는 공격 벡터입니다.

셋째, 아는 것이 힘입니다. 사용자 인식 교육을 확대하여 직원들이 이 문서와 같은 도움말을 참조하게 하고, 이메일 응답 체인 공격 및 이 공격의 작동 방식에 대해 논의합니다. 이메일 사용자는 피싱 공격의 작동 방식과 공격자가 기술을 발전시키는 방법을 숙지하고 주의를 기울여야 합니다. 특히 이메일 사용자는 출처에 상관없이 첨부 파일을 열거나 링크를 클릭하라는 모든 요청에 신중하게 접근해야 하는 이유를 이해해야 합니다.

가장 중요한 네 번째 권장 사항은 첨부 파일이나 링크에 숨겨진 악성 코드로 인해 피해가 발생하기 전에 악성 코드의 실행을 중지할 수 있는 믿음직한 최신 EDR 보안 솔루션으로 엔드포인트를 보호해야 한다는 것입니다. 평판 및 YARA 규칙에 의존하는 기존 AV 제품군은 최신 파일리스 공격 및 다형성 공격을 처리하도록 구축되지 않았습니다. 차세대 자동 AI 기반 플랫폼은 오늘날의 사이버 보안 위협 환경에서 가장 기본적인 요소입니다.

결론

이메일 응답 체인 공격은 위협 행위자가 목적을 달성하기 위해 배포하는 또 다른 형태의 소셜 엔지니어링입니다. 고정적인 자연 법칙이 적용되는 실제 세계와 달리, 사이버 세상에서는 어떤 규칙이든 하드웨어나 소프트웨어 또는 사용자를 조작하여 바꿀 수가 있습니다. 하지만 이것은 공격자뿐만 아니라 방어자도 마찬가지입니다. 사이버 환경의 모든 측면을 지속적으로 제어함으로써 공격이 발생하거나 공격으로 인해 조직에 지속적인 피해가 발생하기 전에 물리칠 수 있습니다. 디바이스를 보호하고, 사용자를 교육하고, 직원을 교육하여 범죄자가 다른 표적을 찾아 떠나도록 만드세요.

Like this article? Follow us on LinkedIn, Twitter, YouTube or Facebook to see the content we post.

Read more about Cyber Security

- 15 macOS Power Tricks for Security Pros

- Is Cryptojacking Going Out Of Fashion or Making A Comeback?

- The Stopwatch Is Ticking | How Ransomware Can Set a Breach Notification In Motion

- The CISO’s Quick Guide to Verizon’s 2020 Data Breach Investigations Report

- 7 Common Ways Ransomware Can Infect Your Organization

- Why On-Device Detection Matters: New Ramsay Trojan Targets Air-Gapped Networks

- Windows Security Essentials | Preventing 4 Common Methods of Credentials Exfiltration