사이버 공격에 관한 정보 수집은 대책의 절반에 불과합니다. 나머지 절반은 RAW 데이터의 중요한 부분을 추출하여 주요 취약점, 사이버 범죄 툴킷 및 ransomware 그룹에 대한 독점 통찰력을 제공하는 것입니다.

이 블로그 게시물은 지난 1년간 파트너 기업이 활동하는 모든 지역과 업계에서 SentinelOne의 WatchTower 팀이 관찰하고 조사한 위협을 되돌아봅니다. Singularity XDR 플랫폼으로 보호되는 수천만 개의 엔드포인트에서 얻은 원격 측정을 기반으로 2022년 상위를 차지한 사이버 공격의 추세와 지속적으로 변화하는 위협 요소의 중요성에 대해 알아봅니다.

위협 요소 동향 | 2022년 사이버 보안의 핵심 포인트

2022년 설문조사는 모든 업계 조직이 다루는 중 상위를 차지하는 랜섬웨어 변종과 초기 감염 경로, 새로운 맬웨어를 보여줍니다.

랜섬웨어 조사 결과

랜섬웨어 공격은 작년 1년 동안 지속적으로 증가했다. 관련 사안이 국가간 제재 조치로까지 발전하고 있는 현재, 많은 랜섬웨어 공격그룹은 전략적으로 명칭을 변경하여 신원의 식별을 곤란하게 함으로써 단속을 회피하고 있습니다. 2022년에는 몇몇 새로운 ransomware 그룹이 출현함과 동시에 기존 그룹이 이름을 변경한 다음 다시 위협 동향에 모습을 보였습니다.

- Quantum 랜섬웨어 공격 작업은 Dagon Locker로 명칭 변경

- 악명 높은 사이버 갱인 Conti는 Hive, BlackCat, HelloKitty 등의 작은 그룹으로 명칭 변경

- DarkSide는 BlackMatter로 이동하여 AlphV와 같은 더 작은 그룹으로 나뉩니다.

- DoppelPaymer가 Grief로 이름 변경

- Rook 랜섬웨어는 Pandora로 마이그레이션

ransomware 개발자는 탐지를 피하기 위해 Rust와 Golang을 모두 널리 사용합니다. BlackCat, Hive 및 기타 많은 ransomware 제품군도 빠른 파일 암호화 기능과 광범위한 암호화 라이브러리를 사용하여 진화했습니다.

확대되는 감염 벡터

2022년에는 공급망 공격, SEO 포이즈닝/말바타이징, 균열 소프트웨어가 급격히 증가했습니다. 작년의 공격으로 우려가 확대되고 있는 것은 위협 액터가 보다 큰 보상을 얻기 위해 가장 저항이 적은 방향으로 방향을 전환하고 있다는 점입니다.

공격자는 소프트웨어 공급망에 대한 공격을 통해 소프트웨어 공급업체 개발주기의 약점을 악용하여 인증된 응용 프로그램에 악성 코드를 삽입해 왔습니다. 2020년 SolarWinds에 대한 공격 이후 많은 조직이 이러한 위협을 모니터링하고 탐지하기 위해 노력해 왔지만 공격자는 여전히 오픈 소스 모듈을 최초 침입에 사용하고 있습니다. 예를 들어, 정체성 관리의 선두 업체인 Okta는 지난 2FA 공급업체인 Twilio가 침해된 공급망 공격의 대상이 되었음을 발견했습니다.

SEO 포이즈닝도 공격자가 악의적인 목적으로 기존 인프라를 이용하는 수단으로 거듭나고 있습니다. 공격자는 검색 엔진 최적화(SEO)에 영향을 미치는 메커니즘을 오염시켜 의심의 여지가 없는 사용자를 신속하게 몰아넣고 악성코드에 감염시키는 데 성공했습니다. 크랙된 소프트웨어도 같은 사고방식으로, 위험한 악성코드가 내장된 잠금해제된 불법 소프트웨어를 피해자에게 다운로드시키고 있습니다.

맬웨어 혁신

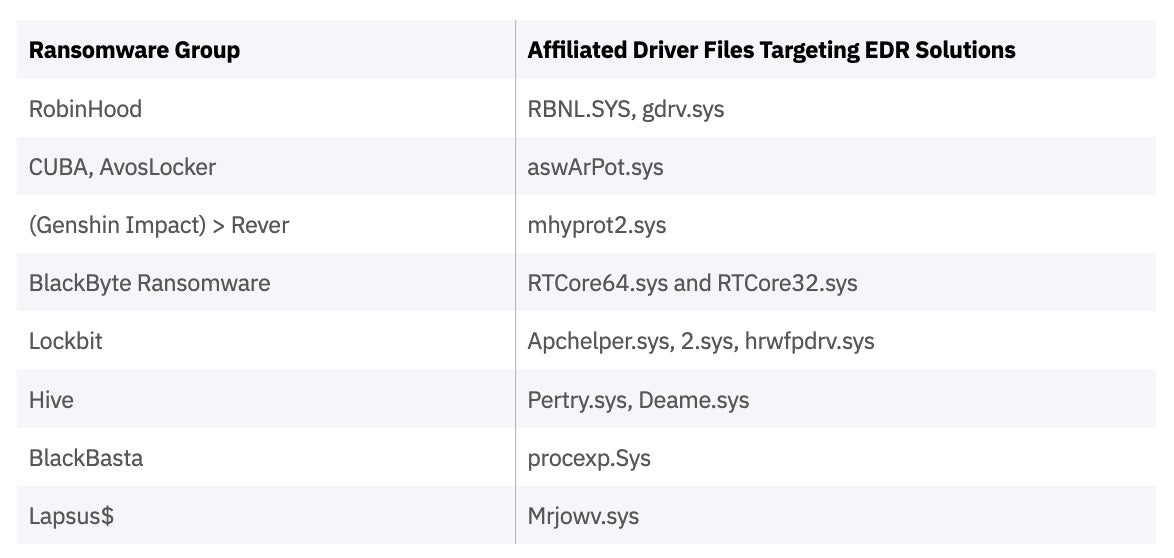

지난 1년 동안 공격자가 바이패스 기술과 알려진 취약점을 사용하여 엔드포인트 탐지 및 대응(EDR) 도구를 무력화하고 피하려고 시도했음을 확인했습니다. 2022년 2월, FBI와 미국 비밀 서비스(USSS)는 BlackByte에 대한 공동 사이버 보안 권고 경고를 발표했습니다. Bring Your Own Driver 기술을 사용하여 현재 시장에 나와 있는 다양한 EDR 제품을 피하는 것으로 알려진 랜섬웨어 그룹입니다.

2022년에 EDR 솔루션을 강제 종료하려는 모듈을 작성한 ransomware 그룹의 표는 다음과 같습니다. SentinelOne은 이러한 공격으로부터 보호하기 위한 강력한 변조 방지 기능을 제공합니다.

위협 인텔리전스 커뮤니티에서는 우크라이나 조직에서 나오는 새로운 와이퍼 맬웨어 샘플과 랜섬웨어 균주를 관찰했습니다. 이 맬웨어는 컴퓨터 시스템을 작동하지 않도록 하기 위해 배포되었습니다. HermeticWiper와 PartyTicket 랜섬웨어는 러시아의 일방적 인 우크라이나 침공의 전조가 된 새로운 위협 중 하나이며, 그 후 진화하여 몇 가지 새로운 악성 코드 변종을 생성했습니다. SolarMarker Infostiler, Bumblebee 다운로더, Raspberry Robin 웜(일명 QNAP 웜 또는 LNK 웜)도 2022년 사이버 공격자에게 인기 있는 도구로 등장했습니다.

2022년에 가장 많이 사용된 상품 도구 및 기법

공격자는 더 적은 작업으로 더 많은 피해를 줄 수 없거나 항상 새로운 방법을 탐구합니다. 그들은 항상 고도로 맞춤화된 악성코드를 사용하는 것은 아니며, 종종 네트워크 관리자나 보안 전문가가 사용하는 것과 동일한 공개 도구에 의존합니다.

2022년에 위협 전술별로 관찰된 가장 주목할만한 상품 도구는 다음과 같습니다.

- 정찰 – Ipconfig, Net.exe, Netstat, Nslookup, arp.exe, WMI, Impacket, Cobalt Strike, Whoami, ADFind, ADRecon.py, Advanced Port Scanner, IP Scanner, PingCastle, Powerview, Winrm

- 자격 증명 도취 – Mimikatz, Meterpreter, Cobalt Strike, BloodHound, SharpHound, ProcDump, Process Hacker, ninjacopy, NirSoft, Lazagne, PassView

- 수평 이동 – Psexec, PDQ 설치, Winrm, SMB, WMI, RDP, SSH

- 원격 액세스 – TeamViewer, AnyDesk, Splashtop, ZohoAssist, ConnectWise, VNC, BeyondTrust, GoToAssist, RemotePC, TightVNC, RDP(mstsc), 레지스트리 터미널 서버 사용

- 방어 회피 – Gmer, Icesword, Regedit (reg.exe), Process Hacker 운전자, Powershell, WMI, Service Kill (bat 파일), Process Kill (bat 파일)

- 스테이징 – SCCM, 그룹 정책, Psexec, Powershell Remote, ConnectWise

- 데이터 유출 – RClone, FileZilla, Winscp, MegaSync 및 megacloud와 같은 클라우드 서비스)

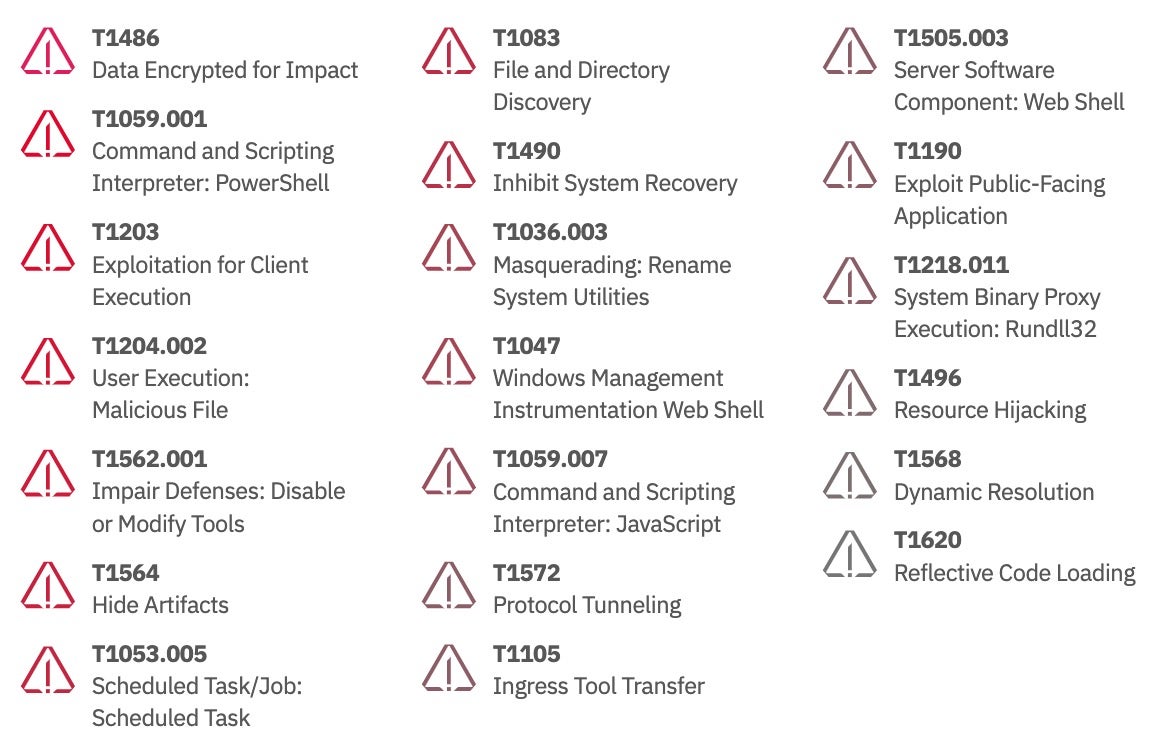

지난 12개월간 공통적으로 가장 관찰된 MITRE ATT&CK 기법은 다음과 같습니다.

2022년 주목할만한 사이버 범죄 툴킷

이 섹션에서는 위협 탐지 및 사고 대응 메커니즘을 피하고 무효화하는 고급 수단으로 맬웨어를 개발 및 변경 한 작년의 위협 그룹에 대해 자세히 설명합니다.

Black Basta 랜섬웨어와 FIN7 간의 관계

Ransomware-as-a-Service(RaaS) 그룹인 Black Basta는 사용자 정의된 도구를 통해 이중 회피 공격을 시작하는 것으로 잘 알려져 있습니다. 툴킷을 분석하는 동안 SentinelLabs의 연구원은 그룹이 Carbanak / FIN7과 관련된 개발자와 협력하고 있음을 발견했습니다. 위협 그룹 간의 연결 가능성을 밝히면 사이버 보안 분석가는 위협 운영자의 인프라에 대한 광범위한 네트워크를 더 잘 파악할 수 있습니다.

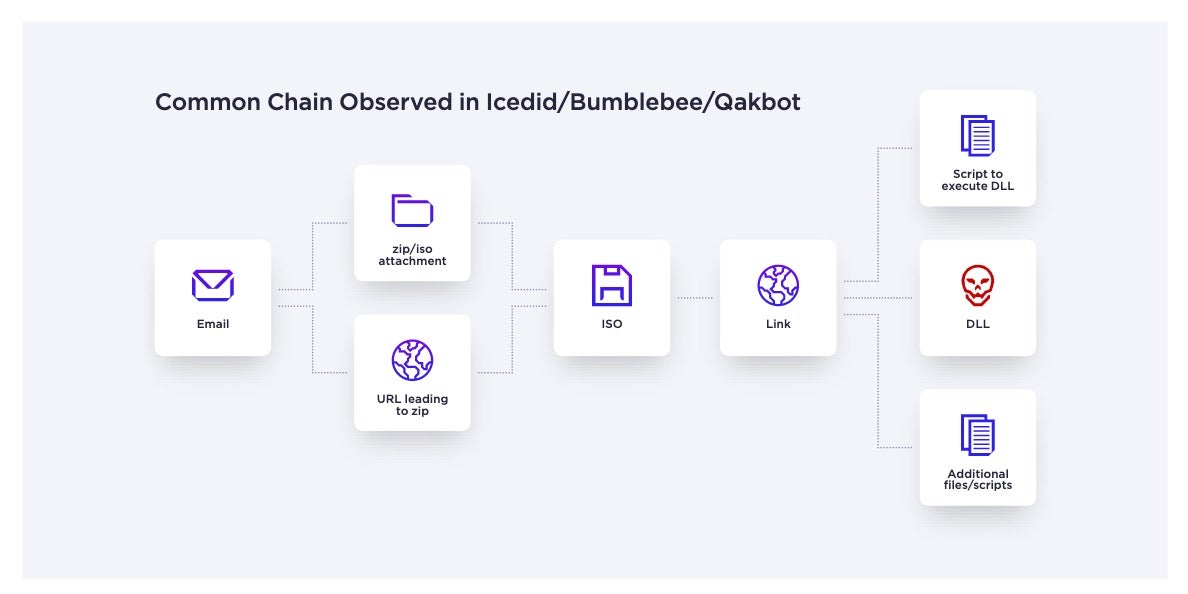

변압기 | Bumblebee Downloader, IcedID, Qakbot

2022 년 3 월에 처음으로 식별 된 Bumblebee 다운로더는 고급 초기 액세스 촉진자로 여러 위협 그룹에 채택되었습니다. Bumblebee를 사용하면 공격자는 엔터프라이즈 환경에 대한 초기 액세스를 얻어 고급 사이버 공격을 할 수 있습니다. 이 다운로더는 Qakbot과 동일한 감염 체인도 공유합니다. IcedID 맬웨어와 함께 지난 1년간 여러 번 등장한 또 다른 툴킷입니다.

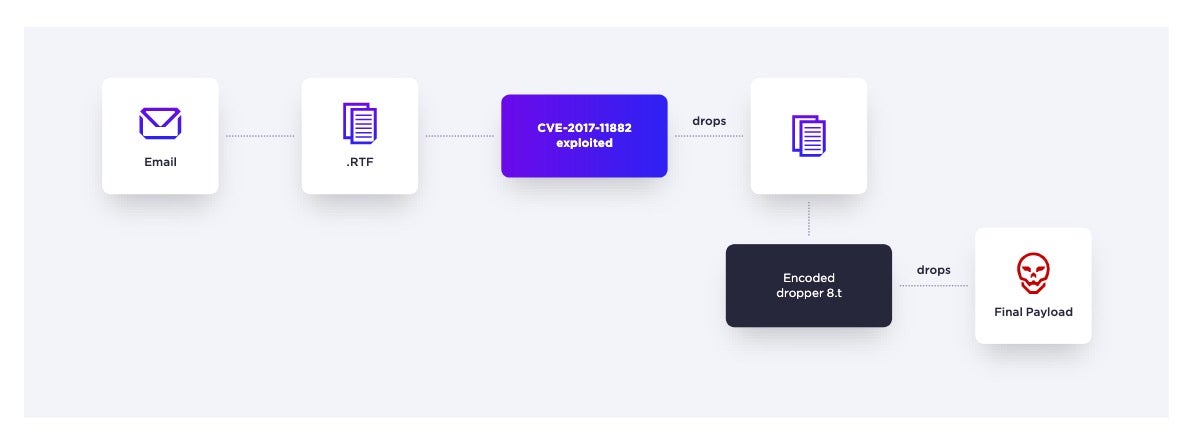

우크라이나를 대상으로 한 공격 | Royal Road Document Builder 사용

러시아 우크라이나 침공은 와이퍼 악성코드 사용 증가와 같은 2022년 위협 경관에 큰 변화를 가져왔습니다. Royal Road Document Builder는 우크라이나 국민뿐만 아니라 우크라이나 국외에 거점을 두는 조직에도 널리 영향을 미쳤습니다.

SentinelLabs의 분석에 따르면 이러한 사이버 공격 뒤에있는 공격자는 피싱 메일을 사용하여 이러한 악의적 인 문서를 전달하고 Bisonal 백도어를 악용합니다. 중국 정부가 지원하는 사이버 스파이 그룹 일부임을 나타냅니다.

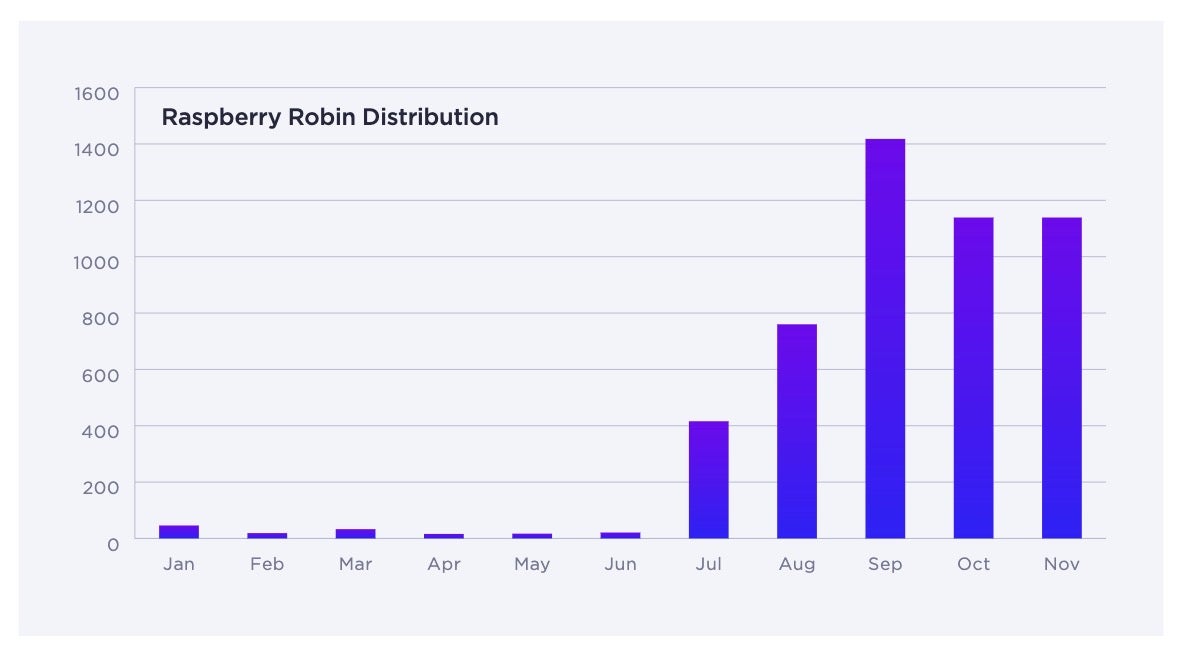

2022년까지 계속되는 Raspberry Robin 웜

공격자는 지난해 Raspberry Robin의 사용을 가속화하여 감염된 엔드포인트에 여러 종류의 맬웨어와 랜섬웨어를 전달하고 있습니다. QNAP 또는 LNK 웜으로도 알려진 Raspberry Robin은 2단계 악성코드의 전달 메커니즘으로 공격에 사용되는 자체 증식 웜입니다. 2022년 후반에 위협 액터들 사이에서의 사용이 급증하여 작년에 가장 빠르게 성장한 위협 패밀리가 되었습니다.

SocGholish의 확장과 다양화

지난 12개월 동안 매우 활발하게 활동했던 SocGholish는 알려진 방어에 대항하기 위한 인프라를 확대하여 현저한 다양화를 이루었습니다. 2022년 내내 SocGholish는 매월 평균 18개의 맬웨어 스테이징 서버를 출시했습니다. 위협 그룹은 자바 스크립트 기반 프레임 워크를 사용하여 주로 소셜 엔지니어링 전략을 중심으로 배포되는 캠페인으로 대상 시스템에 대한 초기 액세스를 얻습니다. SocGholish는 위협 풍경에서 기업이 웹 서버, 웹 사이트 및 DNS 레코드의 무결성을 정기적으로 감사 할 필요성을 강조했습니다.

지속적인 DLL 사이드 로딩 공격의 위협

Qakbot, Sliver Framework, Temp.Hex, FIN7, LockBit 등의 주요 위협 그룹 및 맬웨어 제품군은 2022년부터 공격에서 악의적인 페이로드를 수행하기 위해 DLL 파일을 사이드 로딩하는 방법이 증가하는 데 주도적입니다. 되어 있습니다. 이 전략을 통해 사이버 범죄자는 대상 장치에 맬웨어를 설치할 때 1 세대 EDR 솔루션과 레거시 바이러스 백신 제품으로 방어를 피할 수 있습니다.

요약

2022년에는 보안 팀과 보안 소프트웨어에 의한 대책에 대응하기 위해 공격자가 새로운 기법에 투자하면서 기능하는 것을 계속 사용하고 있는 것으로 나타났습니다.

새로운 취약점, 공격 벡터, 악성코드 유형에 대한 추세를 파악하고 공유하는 것은 사이버 공격자의 한 걸음 앞서가는 핵심입니다. 새로운 위협은 확실히 계속 나타나지만, 기업이 위험을 완화하고 방어를 강화하는 방법은 많이 있습니다. 과거, 현재, 그리고 신흥 위협 액터에 대해 공유되는 정보가 많을수록 기업은 사이버 보안 과제를 해결하는 데 필요한 사람, 프로세스 및 기술을 보다 적절하게 구현할 수 있게 됩니다.

2023년을 향해 공격자는 공격 방법과 도구를 계속 업그레이드하고, 공격 벡터를 새롭게 하고, 새로운 취약점을 계속 발견할 것입니다. 효과적인 대책을 위해 전략을 확립하고 면밀하고 지속적인 감시를 실시함으로써 견고한 위협 탐지와 인시던트 대응 기능을 사용하여 기업의 사내 팀의 방어를 강화할 수 있습니다.